Visión general de control de congestión del TCP

TCP implementa una ventana basada en mecanismo de control de flujo, un protocolo de ventana basado significa que el tamaño de la denominada ventana actual define un estricto límite superior en la cantidad de datos no reconocidos que pueden estar en tránsito entre un par receptor-emisor dado.

Al establecer la conexión TCP, el receptor propone un tamaño de ventana en función de su buffer.

En Internet se acepta la existencia de dos problemas:

- „ Capacidad del receptor.

- „ Capacidad de la red.

El emisor usará el valor mínimo de las dos ventanas.

Modelado de rendimiento de TCP

Los métodos tradicionales para examinar el rendimiento de TCP han sido la simulación, las implementaciones y las mediciones de este. Sin embargo, los esfuerzos también se han hecho para analíticamente caracterizar el rendimiento del TCP como una función de parámetros tales como la tasa de caidas de paquetes y tiempo de ida y vuelta.

Los modelos de medicion son estos

- modelo sencillo [F99]

- modelo complejo [PFTK98]

Con el fin de ser capaces de calcular los resultados de las simulaciones, los datos tienen que ser recogidos de algún modo. Ns2 admite dos funciones de supervisión primaria: seguimiento y monitoreo. Las huellas permiten grabación de paquetes cada vez que un evento tal como caída de paquetes o de llegada se produce en una cola o un enlace.

Los monitoreos proporcionan un medio para cantidades de recogida, tal como el número de paquetes caidos o el número de paquetes en la cola. El monitor puede ser utilizado para recoger estas cantidades para todos los paquetes o

sólo por un flujo especificado (un monitor de flujo).

Simulación de estudio

- Descripción del problema

El propósito de este estudio es comprobar las fórmulas (1) y (2) para el estado de equilibrio de rendimiento TCP con un entorno de simulación adecuado. En [PFTK98] fórmula (2) se ha verificado empíricamente mediante el análisis de los datos de medición recogidos de 37 conexiones TCP. Las siguientes cantidades se han calculado a partir de los restos de medida:

- Número de paquetes enviados

- El número de indicaciones de pérdida (o el triple de tiempo de espera de ACK duplicado)

- El tiempo promedio de ida y vuelta

- La duración media de un tiempo de espera.

Rendimiento de TCP se exploró con los siguientes escenarios:

1. Dos conexiones TCP competencia: un emisor y un remitente UDP que compartir el enlace cuello de botella. La pérdida de paquetes experimentada por el emisor de TCP se modifica mediante el cambio de la tasa de envío del flujo UDP. Aplicación se utiliza FTP sobre TCP y el tráfico CBR sobre UDP (es decir, el tráfico NTECEDENTES es determinista).

2. Dos conexiones competidoras como anteriormente, pero ahora los tiempos entre el remitente de UDP se distribuye exponencialmente. La pérdida de paquetes se modifica cambiando el tiempo promedio entre llegadas de los paquetes UDP.

3. Una población homogénea TCP: La pérdida de paquetes es modificada por el aumento del número de fuentes TCP. Dado que las fuentes TCP tienen tamaños mismas ventanas y mismo es RTT, el rendimiento de un emisor TCP debe ser igual al caudal del agregado dividido por el

número de fuentes TCP.

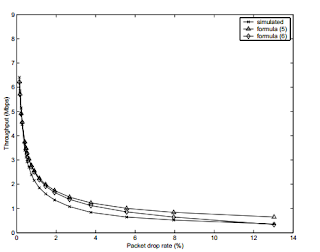

Los resultados numéricos

Después de cada simulación, el rendimiento real promedio del flujo TCP (basado en los datos de simulación), así como el rendimiento de acuerdo con (1) y (2) se calcula. Por último, los resultados de diferentes simulaciones se representan gráficamente como una función de la pérdida de paquetes de modo que cada gráfico muestra los resultados para un

escenario de simulación particular. Un punto en cada gráfico representa una simulación de 250 segundos. Los puntos sólo se diferencian en la tasa de envío del flujo UDP o en el número de flujos TCP en caso de una población homogénea TCP. Todos los gráficos se representan usando la misma escala para que sea más fácil de comparar los resultados de diferentes escenarios.

Resultados

Promedio

|

Desviación estándar

|

|

| Paquete de velocidad baja |

0,0101

|

0,0002

|

| Rendimiento |

1,8865

|

0,0120

|

| Formula (1) |

2,1482

|

0,0237

|

| Formula (2) |

2,0847

|

0,0246

|

|

| Rendimiento TCP escenario 1 |

|

| Rendimiento Reno TCP escenario 1 |

Promedio

|

Desviación estándar

|

|

| Paquete de velocidad baja |

0,0970

|

0,0028

|

| Rendimiento |

0,3480

|

0,0065

|

| Formula (1) |

0,6092

|

0,0098

|

| Formula (2) |

0,3498

|

0,0159

|

|

| Rendimiento TCP en escenario 2 |

| ||

| Rendimiento Reno TCP escenario 2 |

Promedio

|

Desviación estándar

| |

| Paquete de velocidad baja |

0,0153

|

0,0001

|

| Rendimiento |

1,3132

|

0,0036

|

| Formula (1) |

1,7011

|

0,0043

|

| Formula (2) |

1,6238

|

0,0046

|

|

| Rendimiento TCP escenario 3 |

|

| Rendimiento Reno TCP escenario 3 |

Referencias:

http://www.netlab.tkk.fi/tutkimus/cost279/publ/private/Antila2002.pdf

.jpg)